Spis treści

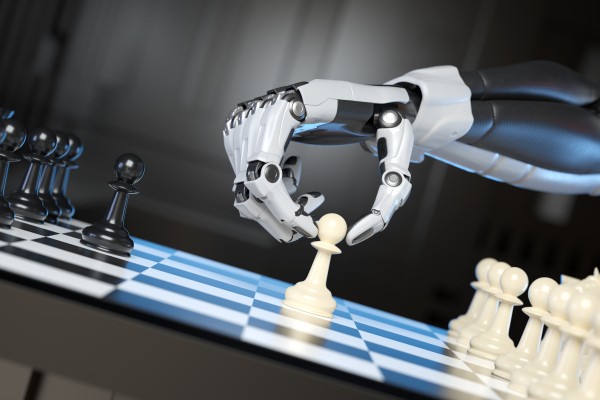

Na konferencjach technologicznych temat komputerów kwantowych wraca jak bumerang. Czasem w atmosferze sensacji, czasem w formie żartu o tym, że „dziś łamiemy 21, jutro 2048”. To porównanie brzmi jak logiczne pytanie: skoro dziś potrafimy przy pomocy komputera kwantowego sfaktoryzować liczbę 21, a standard szyfrowania RSA opiera się na liczbach 2048-bitowych, to co – wystarczy zbudować komputer 100 razy silniejszy?

To pytanie jest zasadne, ale i podchwytliwe. Bo odpowiedź nie leży w prostym przeliczeniu skali.

Czym jest faktoryzacja i dlaczego to takie ważne?

RSA to obecnie jeden z najczęściej stosowanych systemów szyfrowania danych. Jego siła opiera się na bardzo prostym pomyśle: łatwo jest pomnożyć dwie duże liczby pierwsze, ale bardzo trudno jest potem z tego iloczynu dojść z powrotem do tych składników. Dla klasycznych komputerów to zadanie praktycznie niewykonalne przy odpowiednio dużych liczbach.

Dlatego szyfr RSA 2048 – który opiera się na liczbach długości 2048 bitów – jest uważany za bezpieczny. Klasyczny komputer potrzebowałby milionów lat, by sfaktoryzować taką liczbę. Ale komputer kwantowy działa inaczej. Nie testuje wszystkich możliwych kombinacji po kolei. Wykorzystuje zjawiska superpozycji i interferencji, by szukać odpowiedzi w zupełnie nowy sposób.

Od 21 do 2048 – czy wystarczy proste skalowanie?

Kiedy słyszymy, że komputer kwantowy potrafi sfaktoryzować liczbę 21, łatwo założyć, że to tylko kwestia skali. Że jeśli liczba 21 to „poziom 1”, a 2048 to „poziom 100”, to wystarczy zwiększyć moc obliczeniową 100-krotnie i mamy sukces.

To jednak nie tak działa.

Po pierwsze, faktoryzacja 21 to nie pełne uruchomienie algorytmu Shora w wersji produkcyjnej. To eksperyment, który pokazuje, że algorytm działa – ale tylko na bardzo ograniczonej liczbie kubitów, w kontrolowanych warunkach laboratoryjnych, z pomocą klasycznego wsparcia w postaci tzw. post-processingu. Nie jest to jeszcze „czysty”, stabilny, praktyczny komputer kwantowy.

Po drugie, problem z faktoryzacją rośnie wykładniczo. RSA 2048 nie jest sto razy trudniejsze od 21 – jest astronomicznie trudniejsze. To różnica między przejściem się po schodach a wspinaczką na K2 bez tlenu. I to z plecakiem pełnym szumu kwantowego.

Skuteczność komputerów kwantowych – więcej niż moc

Kiedy mówimy o „większym” komputerze kwantowym, nie chodzi wyłącznie o liczbę kubitów. Liczy się jakość tych kubitów – ich czas koherencji, odporność na błędy, możliwość ich precyzyjnego splątania i odczytu. W dzisiejszych eksperymentach badacze potrafią operować na kilku – kilkunastu kubitach logicznych, ale potrzebujemy ich setek, jeśli nie tysięcy, by myśleć o złamaniu szyfrowania RSA 2048.

I tu pojawia się pojęcie korekcji błędów kwantowych. To zestaw metod, które pozwalają zachować stabilność obliczeń mimo naturalnego „szumu” w świecie kwantowym. Ale korekcja błędów wymaga ogromnych zasobów – szacuje się, że do stworzenia jednego logicznego kubitu odpornego na błędy potrzeba od kilkudziesięciu do nawet kilku tysięcy fizycznych kubitów.

Innymi słowy – nie wystarczy mieć komputer kwantowy „sto razy większy”. Trzeba zbudować zupełnie nowy poziom technologii, by móc myśleć o jego praktycznym zastosowaniu w łamaniu kodów.

Czy jesteśmy blisko kwantowego zagrożenia?

Na razie – nie. Ale czy mamy się czuć bezpiecznie? Też nie do końca.

Obecnie żaden istniejący komputer kwantowy nie zbliża się nawet do faktoryzacji liczb używanych w realnych kluczach RSA. Ale badacze i agencje rządowe nie czekają z założonymi rękami. Trwa wyścig o tzw. kryptografię postkwantową – czyli nowe standardy szyfrowania odporne na przyszłe zagrożenia kwantowe. NIST (National Institute of Standards and Technology) już teraz prowadzi zaawansowane testy nad nowymi algorytmami.

Firmy, które dziś przechowują dane długoterminowe – jak banki, instytucje rządowe, firmy farmaceutyczne czy archiwa sądowe – muszą już teraz myśleć o przyszłości. Bo nawet jeśli dane zaszyfrowane RSA 2048 są dziś bezpieczne, mogą zostać przechwycone i odszyfrowane za 10 lat, gdy technologia ruszy do przodu.

Czy warto się bać komputerów kwantowych?

Nie. Warto się przygotować.

Komputer kwantowy to nie tylko zagrożenie dla bezpieczeństwa danych. To także ogromna szansa – na rewolucję w medycynie, logistyce, chemii materiałowej czy analizie ryzyka. Ale jak każda technologia, ma swoją ciemną stronę – i trzeba ją rozumieć, zanim nas zaskoczy.

Nie chodzi więc o to, by panikować. Ale o to, by zdjąć z komputerów kwantowych etykietę „science fiction” i zacząć traktować je jako realny kierunek rozwoju technologii. Taki, który za kilka lat może zmienić reguły gry w obszarach, które dziś wydają się niepodważalne – jak standardy szyfrowania, modele predykcji czy zabezpieczenia infrastruktury IT.

Podsumowanie: 21 to nie 2048

Wracając do pytania z początku: czy potrzebujemy komputera kwantowego 100 razy silniejszego, by sfaktoryzować RSA 2048?

Nie. Potrzebujemy komputera miliony razy bardziej zaawansowanego. Nie tylko większego, ale stabilniejszego, dokładniejszego, odporniejszego na błędy. Potrzebujemy inżynierii kwantowej na poziomie, którego jeszcze nie osiągnęliśmy – ale do którego wyraźnie zmierzamy.

Jednak już dziś warto wiedzieć, czym jest faktoryzacja. Jak działa szyfrowanie. I dlaczego komputery przyszłości będą wymagały od nas nie tylko nowej technologii, ale i nowej świadomości.