Niedawno odebrałem telefon, który mnie zaskoczył. Dzwonił ktoś z Microsoftu. Tak przynajmniej stwierdził mój rozmówca. Po angielsku, z miłym, ale lekko sztucznym akcentem, oznajmił mi, że mój komputer brał udział w przestępstwie. „Tak, proszę Pana, mamy informację, że jakiś haker się włamał i wykonał nielegalne operacje z Pana urządzenia.” Brzmiało poważnie, prawda?

Ale chwilę… jak w ogóle wiedzieli, że to mój komputer? Na to pytanie rozmówca odpowiedział pewnie: „Mamy numer licencji oprogramowania zainstalowanego na tym komputerze.” Byłem pod wrażeniem, aczkolwiek czy numer licencji powinien być czymś, co rzeczywiście identyfikuje konkretne urządzenie? W rzeczywistości istnieje wiele innych znaczników, które mogą jednoznacznie identyfikować komputer w sieci, takich jak adres MAC karty sieciowej, numer seryjny procesora lub unikalny identyfikator systemu operacyjnego. Te elementy są znacznie bardziej charakterystyczne dla danego urządzenia niż jakiś kod licencyjny systemu Windows. Co więcej, miałem jeszcze wątpliwość dotyczącą samego kontaktu ze mną. W jaki sposób numer licencji mojego komputera został powiązany z moim numerem telefonu? W odpowiedzi padła informacja, która miała mnie uspokoić: „Podczas rejestracji systemu podał Pan swój numer telefonu jako dane kontaktowe.” Hmm, faktycznie mogło się zdarzyć, ale czy na pewno?

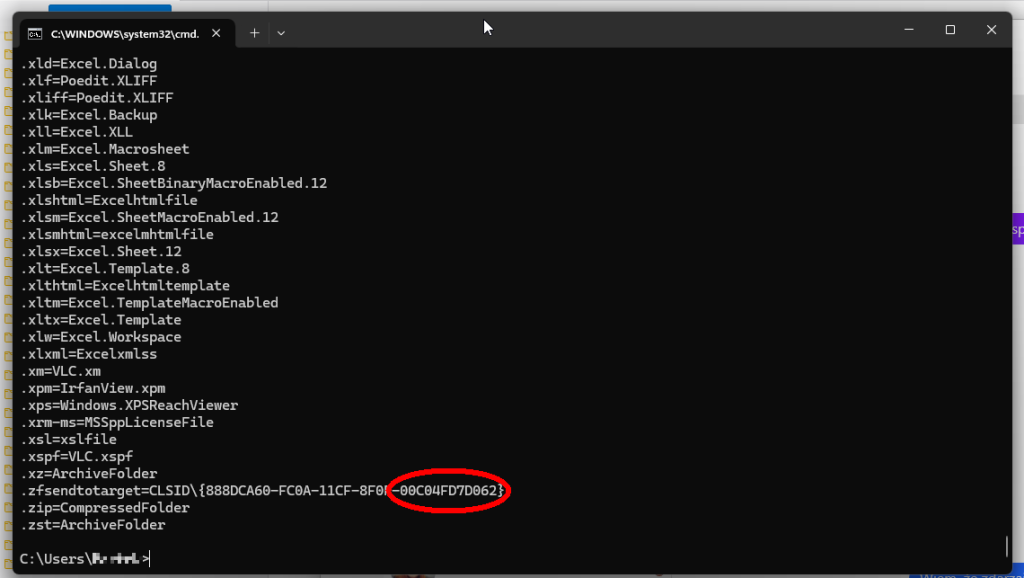

„Na początek muszę Pana poprosić o sprawdzenie, czy nie zaszła pomyłka. Czy siedzi Pan przy komputerze?” No dobrze, siedziałem. „Numer licencji, który brał udział w przestępstwie, to: 00C04FD7D062” – powiedział spokojnym głosem. „Proszę, pomogę Panu sprawdzić, czy ten numer pojawia się w Pana systemie. Wystarczy wykonać kilka prostych kroków: proszę nacisnąć Windows + R, wpisać 'CMD’, a potem 'ASSOC’. Czy widzi Pan numer, który podałem?”

Oczywiście, że widziałem. Ten sam numer pojawił się na ekranie mojego komputera. Byłem pod wrażeniem… na chwilę. Zanim jednak wykonałem jakikolwiek kolejny ruch, coś mnie tknęło. Wpisałem ten numer do Google i… bingo! Okazało się, że to kod, który KAŻDY Windows wyświetli, bo nie jest to numer licencji, ale identyfikator CLSID dla rozszerzenia ZFSendToTarget. Czyli żaden unikalny numer mojego komputera, tylko kod obecny na każdym urządzeniu z systemem Windows.

Jeśli Ty wykonasz teraz podobną sekwencję działań, to zobaczysz na ekranie swojego komputera obrazek podobny do tego:

Rozmówca kontynuował. „Czyli mamy potwierdzenie – Pański komputer brał udział w przestępstwie sieciowym. Haker włamał się na Pana komputer, zainstalował szkodliwe oprogramowanie i za jego pośrednictwem, bez Pana wiedzy, używa go do wykonywania działań zabronionych. Proszę uruchomić przeglądarkę, pomogę Panu usunąć problemy, które atak hackerski wyrządził na Pana komputerze. Proszę wpisać: www.anydesk.com.” I wtedy wszystko stało się jasne. Anydesk to oprogramowanie do zdalnego dostępu, a jego uruchomienie dałoby temu „specjaliście z Microsoftu” pełną kontrolę nad moim komputerem.

Uśmiech pojawił się na mojej twarzy. „Nie wpuszczę Pana do mojego komputera. Nie pozwolę Panu grzebać w moich zasobach. Z hakerami poradzę sobie sam.” Rozłączyłem się, nie czekając na odpowiedź.

Prawdopodobnie mój rozmówca próbowałby dalej kontynuować manipulację. Z tego, co można znaleźć w innych opisach takich oszustw, kolejnym krokiem byłoby wywołanie dodatkowego poczucia pilności. Rozmówca mógłby poprosić mnie o otwarcie programu Podgląd zdarzeń (Event Viewer), aby zidentyfikować rzekome błędy, ostrzeżenia i inne informacje, które mogłyby świadczyć o infekcji komputera. W rzeczywistości Podgląd zdarzeń wyświetla komunikaty o błędach, ale nie są one bezpośrednio związane z infekcją – prawie każdy komputer ma pewne błędy w logach, zwłaszcza jeśli nie był reinstalowany od dłuższego czasu i działa na nim wiele programów. Następnie rozmówca mógłby twierdzić, że zagrożenie jest natychmiastowe i jeśli nie podejmę działań, mogę stracić dostęp do wszystkich danych lub nawet narazić się na konsekwencje prawne. Mógłby próbować wzbudzić strach, że moje dane osobowe, bankowe, a nawet cała moja tożsamość mogą zostać skradzione. Z pewnością nalegałby na szybkie pobranie oprogramowania typu AnyDesk lub TeamViewer, aby „natychmiast naprawić problem”. Na tym etapie oszuści często podają instrukcje, jak zezwolić im na pełny dostęp do komputera, a potem przejmują kontrolę, próbując wykraść dane, zainstalować złośliwe oprogramowanie lub żądać opłat za rzekome usługi naprawcze. To właśnie ten moment, w którym wiele osób, niestety, traci swoje dane lub pieniądze, ulegając manipulacji i presji wywieranej przez oszustów.

To klasyczny przykład oszustwa, które żywi się naszą niewiedzą i strachem. Podanie numeru, który brzmi skomplikowanie i technicznie, wzbudza w nas wrażenie, że dzwoni ktoś, kto rzeczywiście zna się na rzeczy i ma dostęp do naszego urządzenia. A kiedy dodają do tego presję czasu i wizję niebezpieczeństwa, wielu może się poddać. Ważne jest jednak, by zawsze podchodzić do takich sytuacji z rezerwą, zadawać pytania i weryfikować każdy szczegół.

Nie dajmy się oszukać. Pamiętajcie, że żadna poważna firma nigdy nie zadzwoni do Was z prośbą o instalację jakiegokolwiek oprogramowania zdalnego ani nie poprosi o takie dane przez telefon. Bezpieczeństwo zaczyna się od ostrożności.